ESET Research обнаружила, что Lazarus атакует грузовую компанию в Южной Африке с помощью нового бэкдора.

Исследователи ESET обнаружили ранее недокументированный бэкдор, использованный для атаки на логистическую компанию в Южной Африке, которую они назвали Vyveva.

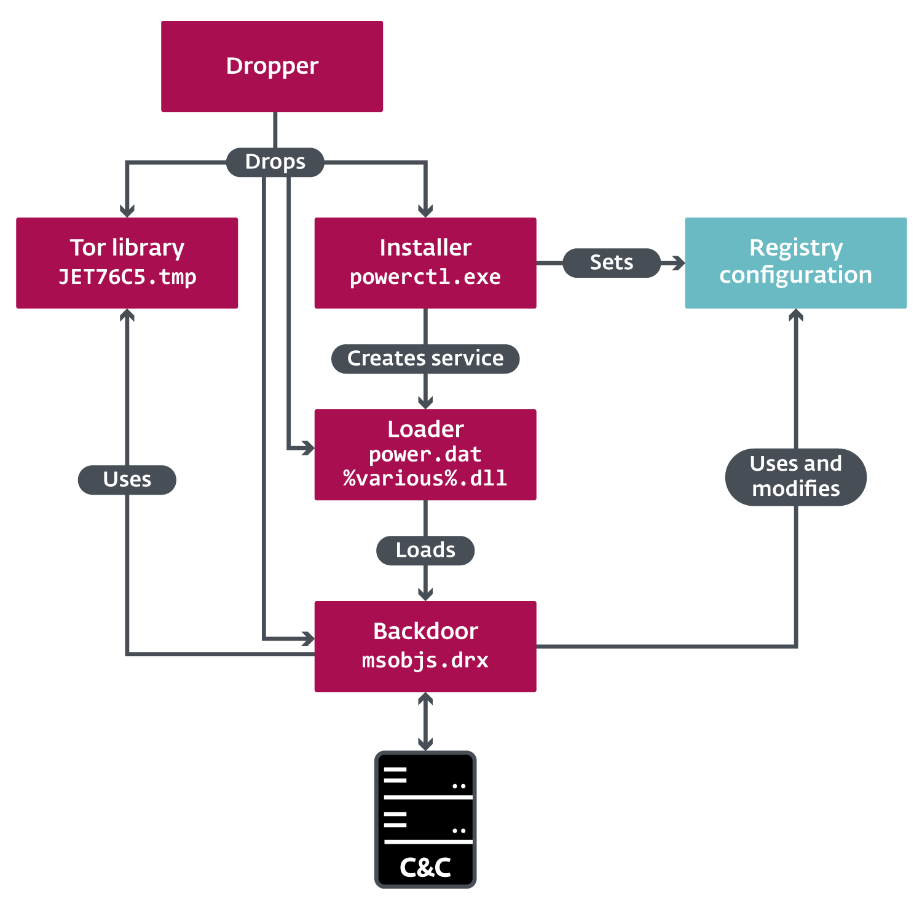

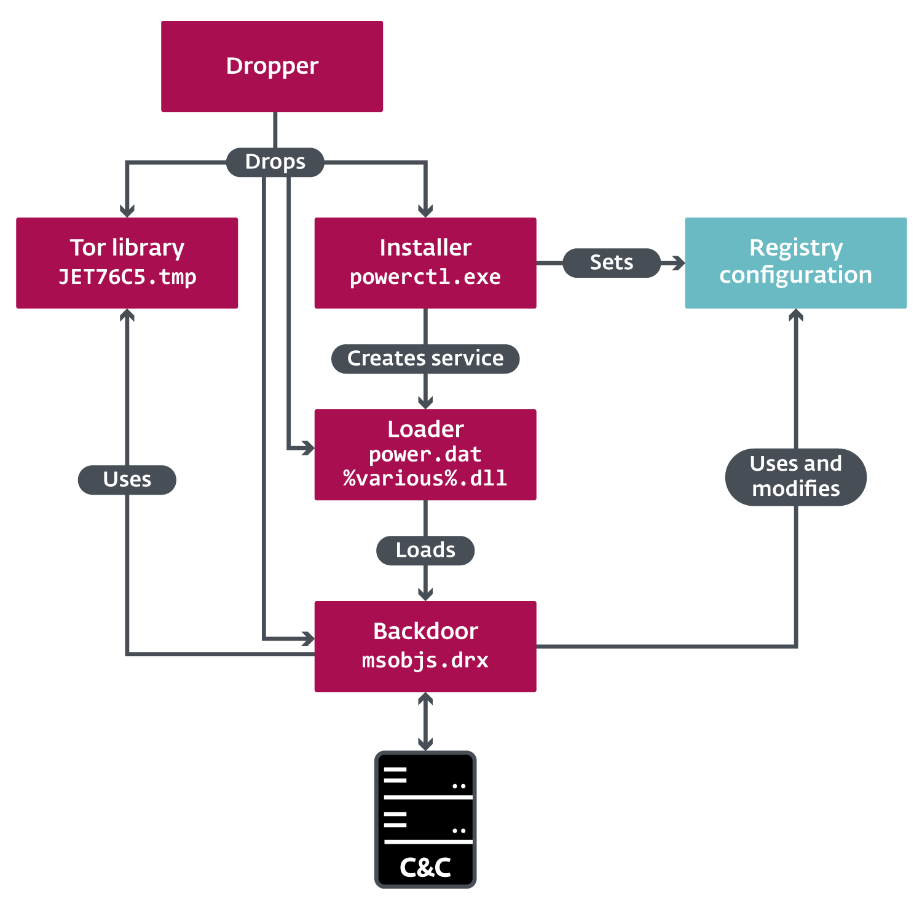

БРАТИСЛАВА. Исследователи ESET обнаружили ранее недокументированный бэкдор, использованный для атаки на логистическую компанию в Южной Африке, которую они назвали Vyveva. Они приписали вредоносное ПО печально известной группе Lazarus из-за общего сходства с предыдущими операциями и образцами группы. Бэкдор включает в себя несколько возможностей кибершпионажа, таких как эксфильтрация файлов и сбор информации о целевом компьютере и его дисках. Он связывается со своим сервером Command & Control (C&C) через анонимную сеть Tor.

Телеметрия ESET для Вивевой предполагает целевое развертывание, поскольку исследователи ESET обнаружили только две машины-жертвы, обе из которых являются серверами, принадлежащими вышеупомянутой южноафриканской логистической компании. Согласно расследованию ESET, Vyveva используется по крайней мере с декабря 2018 года.

«Vyveva имеет несколько общих черт кода со старыми образцами Lazarus, которые обнаруживаются с помощью технологии ESET. Однако на этом сходство не заканчивается: использование поддельного протокола TLS в сетевом взаимодействии, цепочки выполнения командной строки и методы использования шифрования и служб Tor указывают на Lazarus. Следовательно, мы можем с большой уверенностью отнести Vyveva к этой группе APT, - говорит исследователь ESET Филип Юрчацко, который анализировал обнаруженный арсенал Lazarus.

Бэкдор выполняет команды, выдаваемые злоумышленниками, например операции с файлами и процессами, а также сбор информации. Существует также менее распространенная команда для временной метки файла, которая позволяет копировать временные метки из «донорского» файла в целевой файл или использовать случайную дату.

Vyveva использует библиотеку Tor для связи с C&C сервером. Он связывается с C&C с трехминутными интервалами, отправляя информацию о зараженном компьютере и его дисках до получения команд. «Однако особый интерес представляют сторожевые таймеры бэкдора, используемые для мониторинга вновь подключенных и отключенных дисков, а также сторожевые таймеры сеансов, отслеживающие количество активных сеансов, например, вошедших в систему пользователей. Эти компоненты могут инициировать соединение с C&C сервером вне обычного, предварительно сконфигурированного трехминутного интервала », - поясняет Юрчацко.

Обзор компонентов Vyveva

Дополнительные технические подробности о Вивевой читайте в блоге (Вы) в темноте? Следите за Vyveva, последним дополнением к набору инструментов Lazarus на WeLiveSecurity. Обязательно следите за обновлениями ESET Research в Твиттере, чтобы быть в курсе последних новостей ESET Research.

Материал подготовлен -

ESET NOD32

Ваши контактные данные не публикуются на сайте.