Информация от ESET: Троян KryptoCibule атакует любителей пиратского контента

Эксперты ESET обнаружили новый троян KryptoCibule, который нацелен на кражу и добычу криптовалюты.Вредонос умеет майнить, перехватывать данные из буфера обмена и передавать файлы с зараженного устройства. Например, с его помощью можно подменить данные криптокошелька и отправить средства себе на счет.

Исследователи ESET обнаружили семейство недокументированных вредоносных программ, которые мы назвали KryptoCibule. Это вредоносное ПО представляет тройную угрозу для криптовалют. Он использует ресурсы жертвы для майнинга монет, пытается перехватить транзакции, заменяя адреса кошельков в буфере обмена, и эксфильтрует файлы, связанные с криптовалютой, при этом используя несколько методов, чтобы избежать обнаружения. KryptoCibule широко использует сеть Tor и протокол BitTorrent в своей коммуникационной инфраструктуре.

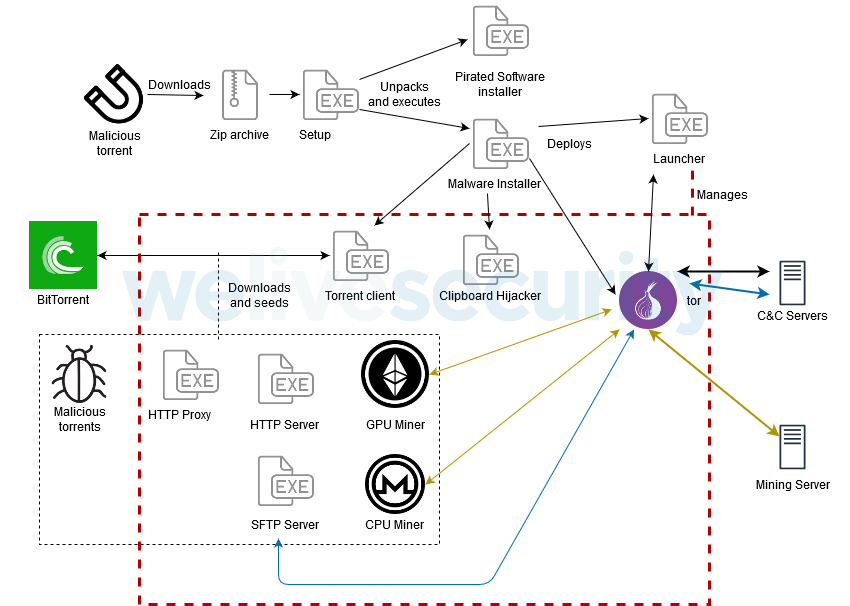

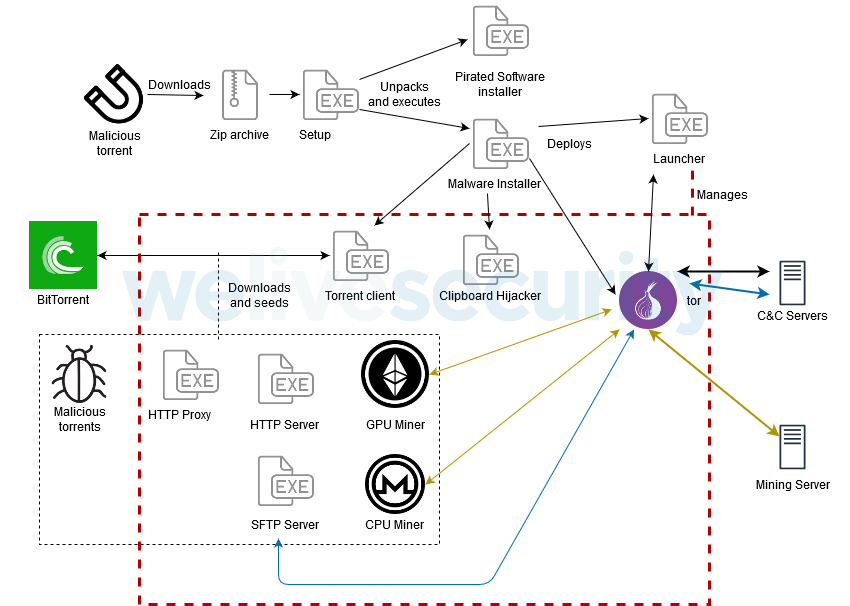

Вредоносная программа, написанная на C #, также использует легальное программное обеспечение. Некоторые из них, например Tor и торрент-клиент Transmission, поставляются в комплекте с установщиком; другие загружаются во время выполнения, включая Apache httpd и сервер SFTP Buru. Обзор различных компонентов и их взаимодействия показан на рисунке

Компоненты и инструменты KryptoCibule

Архив с вредоносным вложением KryptoCibule

При первом запуске вредоносной программы хосту присваивается уникальный идентификатор в формате {прилагательное} - {существительное}, где {прилагательное} и {существительное} - случайные слова, взятые из двух жестко закодированных списков, которые обеспечивают более 10 миллионов уникальных комбинаций. Этот идентификатор затем используется для идентификации хоста при обмене данными с серверами C&C.

Помимо компонентов, связанных с криптографией, KryptoCibule также имеет функцию RAT. Среди поддерживаемых им команд - EXEC , который позволяет выполнять произвольные команды, и SHELL , который загружает сценарий PowerShell с C&C. Затем этот скрипт загружает бэкдор, созданный с помощью инструмента Pupy после эксплуатации .

Название KryptoCibule происходит от чешских и словацких слов, обозначающих «крипто» и «лук».

KryptoCibule использует протокол BitTorrent для распространения среди новых жертв и загрузки дополнительных инструментов и обновлений.

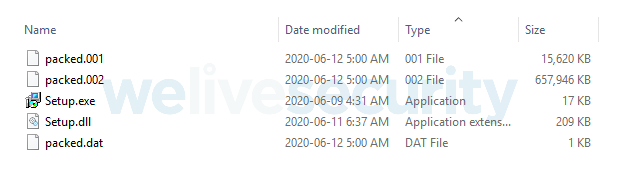

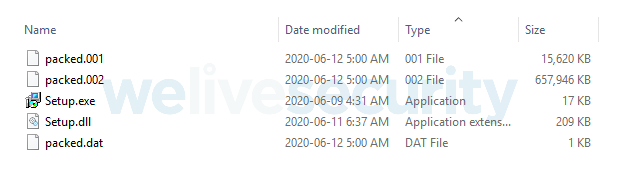

KryptoCibule распространяется через вредоносные торренты для файлов ZIP, содержимое которых маскируется под программы установки взломанного или пиратского программного обеспечения и игр. Хотя могут быть включены и другие файлы, как показано на рисунке 5, есть пять общих для всех архивов установщика KryptoCibule. pack.001 - это вредоносная программа, а Pack.002 - программа установки ожидаемого программного обеспечения. Оба они зашифрованы XOR с ключами, содержащимися в Setup.exe .

Когда запускается Setup.exe , он декодирует как вредоносную программу, так и ожидаемые файлы установщика. Затем он запускает вредоносное ПО - в фоновом режиме - и ожидаемую программу установки - спереди и по центру, не показывая жертве, что что-то не так.

Жертвы также используются для загрузки как торрентов, используемых вредоносным ПО, так и вредоносных торрентов, которые способствуют его распространению. Зараженные хосты получают список URI-адресов магнитов от % C & C% / magnets , загружают их все и продолжают их рассылать. Это гарантирует, что эти файлы широко доступны для загрузки другими пользователями, что помогает ускорить загрузку и обеспечивает избыточность.

KryptoCibule состоит из трех компонентов, которые используют зараженные хосты для получения криптовалюты.

Последние версии KryptoCibule используют XMRig , программу с открытым исходным кодом, которая добывает Monero с помощью ЦП, и kawpowminer , еще одну программу с открытым исходным кодом, которая добывает Ethereum с помощью графического процессора. Второй используется только в том случае, если на хосте есть выделенный графический процессор. Обе эти программы настроены для подключения к управляемому оператором майнинговому серверу через прокси-сервер Tor.

На каждой итерации основного цикла вредоносная программа проверяет уровень заряда батареи и время с момента последнего ввода данных пользователем. Затем он запускает или останавливает процессы майнера на основе этой информации. Если хост не получал пользовательского ввода в течение последних 3 минут и имеет не менее 30% заряда батареи, майнеры GPU и CPU работают без ограничений. В противном случае майнер GPU приостанавливается, а майнер CPU ограничивается одним потоком. Если уровень заряда батареи ниже 10%, оба майнера останавливаются. Это сделано, чтобы снизить вероятность быть замеченной жертвой.

Вредоносная программа KryptoCibule существует с конца 2018 года и все еще активна, но, похоже, до сих пор не привлекала к себе особого внимания. Вероятно, это связано с использованием законных инструментов с открытым исходным кодом наряду с широким спектром развернутых методов защиты от обнаружения. Этому также может способствовать относительно небольшое количество жертв (сотни) и их пребывание в основном в двух странах. Новые возможности регулярно добавлялись в KryptoCibule на протяжении всего срока его существования, и он продолжает активно развиваться.

Предположительно, операторы вредоносных программ смогли заработать больше денег за счет кражи кошельков и добычи криптовалюты, чем то, что мы нашли в кошельках, используемых компонентом захвата буфера обмена. Доходы, полученные только от этого компонента, кажутся недостаточными для оправдания наблюдаемых усилий по разработке.

Специалисты ESET рекомендуют соблюдать базовые правила цифровой гигиены и отказаться от использования пиратского контента. Ущерб от него может оказаться значительно выше стоимости подписки на легальные стриминговые сервисы или игры.

Материал подготовлен -

ESET NOD32

Ваши контактные данные не публикуются на сайте.