Спросите администратора OpenShift (Ep 50): Изолированные контейнеры, также известные как контейнеры Kata

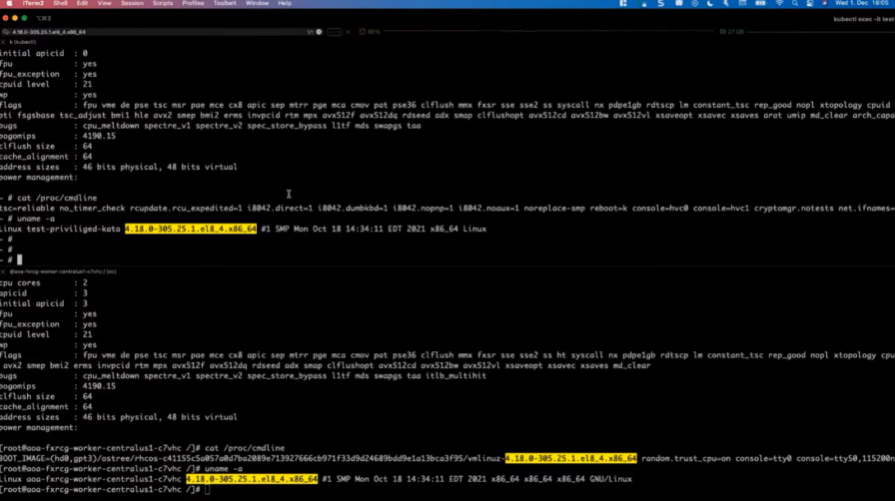

Что такое изолированные контейнеры OpenShift и насколько они более безопасны, чем "обычные" контейнеры? На этой неделе менеджер по продуктам Адель Заалук присоединяется, чтобы помочь нам рассмотреть варианты использования и преимущества изолированных контейнеров OpenShift и их сравнение с виртуализацией OpenShift. Мы расскажем немного об истории контейнеров Kata, о том, как контейнеры-песочницы полагаются на гипервизор для обеспечения изоляции на уровне ядра, и продемонстрируем изолированный контейнер, чтобы узнать, что происходит на уровне хоста/гипервизора, что может быть интересным. Присоединяйтесь к нам, чтобы узнать больше о изолированных контейнерах и получить ответы на ваши вопросы по OpenShift.Эра изолированных контейнеров OpenShift

Мы рады сообщить, что контейнеры песочницы OpenShift теперь доступны на платформе контейнеров OpenShift в качестве функции предварительной версии технологии.

Неудивительно, что Red Hat всегда вкладывала средства в обеспечение многоуровневого подхода к безопасности с комплексной защитой, начиная с уровня операционной системы (ОС) с Red Hat Enterprise Linux CoreOS и заканчивая уровнями приложений и платформ с Комплексная стратегия OpenShift DevSecOps . Глубокая защита начинается с предположения, что исключения действительно случаются и могут случиться; в результате реализуются различные независимые меры безопасности для учета этих исключений на каждом уровне стека.

Изолированные контейнеры OpenShift, основанные на проекте с открытым исходным кодом Kata Containers , предоставляют среду выполнения контейнеров, совместимую с Open Container Initiative (OCI), с использованием облегченных виртуальных машин, выполняющих ваши рабочие нагрузки в их собственном изолированном ядре и, таким образом, обеспечивая дополнительный уровень изоляции обратно в защиту OpenShift. Углубленная стратегия.

Изолированные контейнеры OpenShift предоставляют ценность на нескольких фронтах для разных персонажей и сценариев использования. Ниже приведены некоторые примеры того, где вы можете воспользоваться дополнительным уровнем изоляции, обеспечиваемым с помощью изолированных контейнеров OpenShift, контейнеров Kata и виртуализации с аппаратной поддержкой.

Неудивительно, что Red Hat всегда вкладывала средства в обеспечение многоуровневого подхода к безопасности с комплексной защитой, начиная с уровня операционной системы (ОС) с Red Hat Enterprise Linux CoreOS и заканчивая уровнями приложений и платформ с Комплексная стратегия OpenShift DevSecOps . Глубокая защита начинается с предположения, что исключения действительно случаются и могут случиться; в результате реализуются различные независимые меры безопасности для учета этих исключений на каждом уровне стека.

Изолированные контейнеры OpenShift, основанные на проекте с открытым исходным кодом Kata Containers , предоставляют среду выполнения контейнеров, совместимую с Open Container Initiative (OCI), с использованием облегченных виртуальных машин, выполняющих ваши рабочие нагрузки в их собственном изолированном ядре и, таким образом, обеспечивая дополнительный уровень изоляции обратно в защиту OpenShift. Углубленная стратегия.

Изолированные контейнеры OpenShift предоставляют ценность на нескольких фронтах для разных персонажей и сценариев использования. Ниже приведены некоторые примеры того, где вы можете воспользоваться дополнительным уровнем изоляции, обеспечиваемым с помощью изолированных контейнеров OpenShift, контейнеров Kata и виртуализации с аппаратной поддержкой.

Как разработчику, работающему над отладкой приложения с использованием современных инструментов, таких как расширенные фильтры пакетов Berkley (eBPF), вам могут потребоваться повышенные привилегии, такие как CAP_ADMIN или CAP_BPF. Если вы это сделаете, администраторы кластера могут почувствовать себя неловко. В конце концов, с властью приходит большая ответственность. Если по какой-либо причине ваша среда разработки скомпрометирована (исключения случаются), злоумышленнику будет предоставлен доступ ко всему хосту и каждому запущенному на нем процессу, он сможет задействовать систему или даже загрузить собственные модули ядра.

С изолированными контейнерами OpenShift любое воздействие будет ограничено переходной облегченной виртуальной машиной, на которой почти не установлено программное обеспечение.

Вы охраняете крепость. Используя многоуровневый подход OpenShift к безопасности, вы уже проделали огромную работу по приведению кластера в безопасное состояние. Однако иногда случаются исключения, тикеты открываются, и от вас требуется запустить потенциально уязвимый код. Например, устаревшие приложения, которые не обновлялись и не обслуживались в течение некоторого времени, могут поставить систему под угрозу.

С изолированными контейнерами OpenShift вы можете запускать такое программное обеспечение в его собственном изолированном ядре.

Как поставщик услуг вы можете нести ответственность за предоставление услуг нескольким арендаторам. В мире OpenShift или Kubernetes это потенциально может означать, что рабочие нагрузки службы используют один и тот же рабочий узел. Примером может служить конвейер CI / CD ; каждое задание может запускать свою собственную команду сборки, выходные данные каждого задания могут влиять на другие задания на том же узле, в частности, если ему необходимо установить программное обеспечение, требующее повышенных прав.

С изолированными контейнерами OpenShift вы можете безопасно установить необходимое программное обеспечение, предоставив ему доступ только к временной виртуальной машине, которая не содержит другого доступного программного обеспечения.

Другой пример: вы - телекоммуникационная компания, переходящая на виртуализацию сетевых функций (NFV) . Это требует прохождения фазы преобразования, чтобы заставить все сетевые функции (NF) работать как контейнерные облачные сетевые функции (CNF). Хотя вы, возможно, уже прошли половину пути, будут исключения, когда вы, возможно, захотите запустить NF, которые не были предназначены для облачных вычислений и потребовали бы дополнительных привилегий. Выполнение привилегий в общем ядре может привести к эскалации привилегий, особенно если другие ручки безопасности не настроены должным образом. Кроме того, эти CNF могут быть разработаны третьей стороной или другими поставщиками, что добавляет дополнительные требования для установления границ изоляции между этими CNF.

С изолированными контейнерами OpenShift это дополнительное программное обеспечение также может быть установлено только внутри временной облегченной виртуальной машины, выделенной для него, что ограничивает взаимодействие с любым другим программным обеспечением.

Что такое контейнеры песочницы OpenShift на самом деле?

Изолированные контейнеры OpenShift предоставляют средства для доставки контейнеров Kata на узлы кластера OpenShift Container Platform. Это добавляет новую среду выполнения к платформе, которая может запускать рабочие нагрузки на своей собственной облегченной виртуальной машине, а затем запускает контейнеры внутри этих модулей. Изолированные контейнеры OpenShift выполняют это с помощью оператора OpenShift, который развертывается, управляется и обновляется с помощью OpenShift Operator Framework .

Оператор изолированных контейнеров OpenShift доставляет и поддерживает в течение всего жизненного цикла все необходимые элементы, чтобы сделать контейнеры Kata потребляемыми в качестве дополнительной среды выполнения в кластере. Это включает, но не ограничивается:

- Установка RPM-пакетов Kata Containers, а также QEMU в качестве расширений Red Hat CoreOS на узле.

- Конфигурация среды выполнения Kata Containers на уровне времени выполнения с использованием обработчиков времени выполнения CRI-O и на уровне кластера путем добавления и настройки выделенного RuntimeClass для контейнеров Kata .

- Декларативная конфигурация для настройки установки, например, выбор узлов для развертывания контейнеров Kata .

- Обеспечение работоспособности всего развертывания и отчеты о проблемах во время установки.

Материал подготовлен

Red Hat

Ваши контактные данные не публикуются на сайте.